Пострадавшие от сбоя с CrowdStrike системы будут восстанавливаться несколько недель

Масштабный сбой, затронувший около 8,5 млн ПК под управлением Microsoft Windows по всему миру, хоть и...

0

8

Microsoft заявляет, что Windows 11 24H2 устранит заикание анимации

Windows 11 24H2 уже поставляется на ПК Copilot +, но еще не поступила на ПК Intel и AMD. В преддверии...

0

25

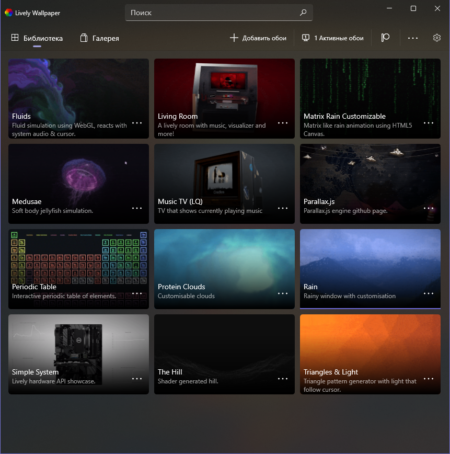

Lively Wallpaper

Lively Wallpaper - это бесплатное приложение для разработки программного обеспечения, которое может сделать...

0

300

Taskbar Groups — группы ярлыков на панели задач

Taskbar Groups служит для группировки ярлыков на панели задач в отдельном доке, сэкономить экранное пространство...

0

176

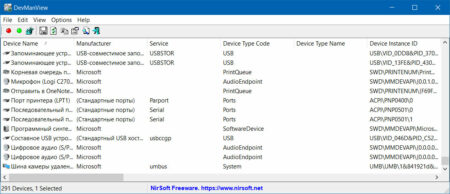

DevManView

DevManView – бесплатная утилита, представляющая собой аналог Диспетчера устройств Windows. От штатного...

0

184

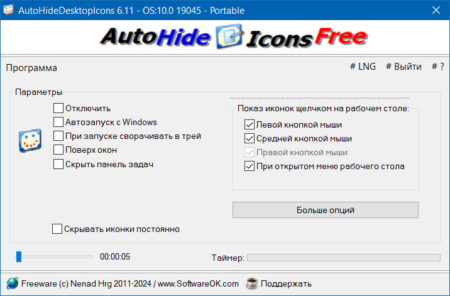

AutoHideDesktopIcons

AutoHideDesktopIcons – это небольшая бесплатная утилита, предназначенная для автоматического или быстрого...

0

173

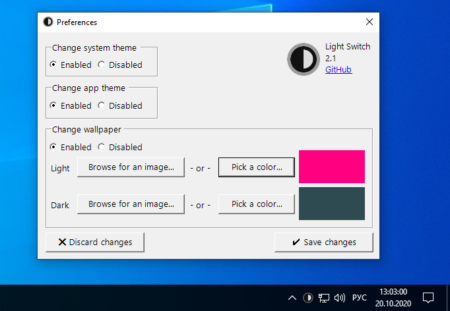

Light Switch — Смена тёмной/светлой темы в один клик

Мини утилита, добавляющая в трее свою иконку.Если на неё нажать, тема в Windows моментально меняется...

0

170

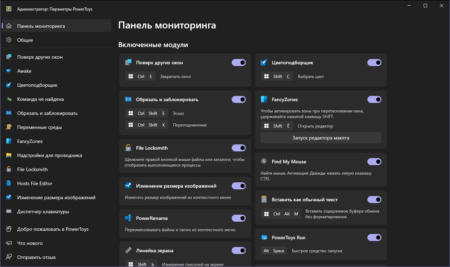

Microsoft PowerToys

PowerToys - набор полезных утилит от корпорации Microsoft для настройки и оптимизации работы с ОС Windows 10.

0

179

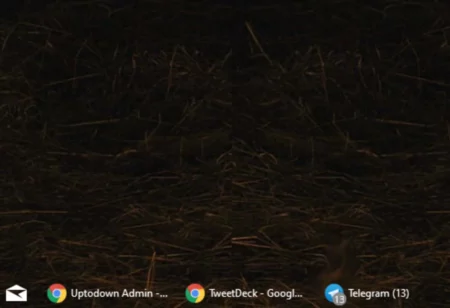

TranslucentTB - это лёгкая программа, которая позволяет сделать вашу панель задач Windows прозрачной.

0

191

Иск к Google на $5 млрд

Калифорнийский суд отклонил запрос Google о вынесении решения в порядке упрощённого судопроизводства...

0

474

Новый вирус шифровальщик защита. Вирус-шифровальщик WannaCry заблокировал ПК! Как защититься от заражения?

В течение десятилетий киберпреступники успешно использовали недостатки и уязвимости во Всемирной паутине.

0

573