Словарь веб-терминов

Здесь представлены основные термины от "А" до "Я", которые имеют отношение к интернету.- А -Авторизация...

0

737

Белорусский CERT предупредил об атаках правительственных хакеров XDSpy

Уже девять лет группировка XDSpy похищает данные у правительств и компаний из стран Восточной Европы...

0

972

Уязвимости в телеприставках THOMSON и Philips позволяют превратить их в ботнет

Проблемы содержатся в моделях устройств THOMSON THT741FTA и Philips DTR3502BFTA.Исследователи безопасности...

0

585

Шрифт Playtoy

Этот шрифт узнает каждый мужик, ведь он в точности копирует популярный шрифт журнала Playboy.

0

1К

Шрифт BadaBoom BB

Довольно известный шрифт, часто применяющийся даже сегодня.Стилистика, как уже видно, схожа с соответствующим...

0

957

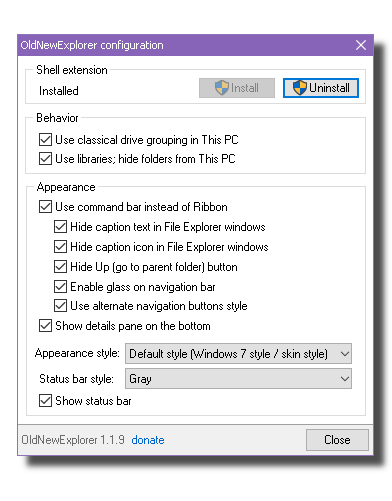

OldNewExplorer

Простая утилита для Windows 8/8,1/10 которая поможет настроить отображение информации в проводнике.

0

896

Какие отмазки хакеров могут сработать в суде?

Даже если хакера съели, у него останется как минимум два выхода. А вот если хакера задержали суровые...

0

1.1К

Поиск людей по геотегам фотографий в VK

Иногда при проведении тестирования на проникновение, а особенно при социальной инженерии, требуется найти...

0

1К

Любимые тактики хакерских группировок

Взлом компьютерных систем может происходить по-разному — от изощренных атак со взломом сетевых компонент...

0

996

15 шагов для защиты телефона от прослушки

обильные телефоны уже давно стали неотъемлемой частью нашего личного пространства. Однако с ростом числа...

0

525

Лайфхаки и советы по настройке Kali Linux

Когда делаешь что-то с завидной регулярностью, то волей-неволей вырабатываешь для себя методику, которой...

0

754

Защищено: Скрытые настройки OpenVPN

В интернете полно статей о настройке сервера OpenVPN для подключения пользовательских компьютеров...

0

1К